OWASP Vulnerable Web Applications

Salimos a la caza y captura de aplicaciones web vulnerables, que han sido preparadas a propósito para entrenar y practicar los conocimientos de seguridad que vamos adquiriendo.

Salimos a la caza y captura de aplicaciones web vulnerables, que han sido preparadas a propósito para entrenar y practicar los conocimientos de seguridad que vamos adquiriendo.

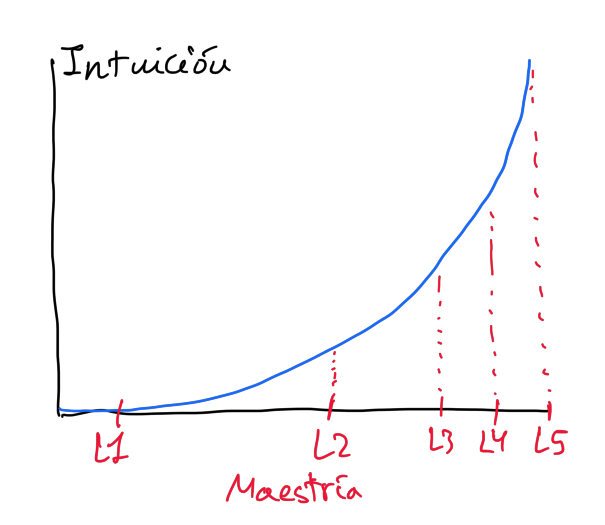

Resumen de las etapas que Stuart E. Dreyfus describe en su artículo de 2004, las cuales acompaño con ejemplos de mi día a día en desarrollo, testing y gestión.

As a dev we are responsible in delivering value over number of lines of code, that is our focus. Do not develop a tool from zero when there are tons of them out there that cover your needs.